Sicherheit für Produkte und industrielle Anwendungen

Die Abteilung Product Protection and Industrial Security entwickelt technologische Schutzmaßnahmen und neue Methoden zur Absicherung von elektronischen Geräten und dem Schutz von Unternehmenswerten. Dafür erforschen die Wissenschaftlerinnen und Wissenschaftler Sicherheitsfragen in den Themenfeldern Produktschutz, Automotive Security, Industrial Security und des Internet of Things.

Wir unterstützen Hersteller von Komponenten, Geräten und Fahrzeugen, Zulieferer und Systemintegratoren bei der Entwicklung, Umsetzung und Integration sicherer Fahrzeug- und Gerätefunktionen, Anwendungen und Mehrwertdienste.

Für unsere Kunden bieten wir Security-Risikoanalysen, um Bedrohungen zu identifizieren, sowie Methoden und Werkzeuge, um konzeptionelle Security-Schwachstellen systematisch und frühzeitig zu identifizieren und die entsprechenden Gegenmaßnahmen einzuleiten.

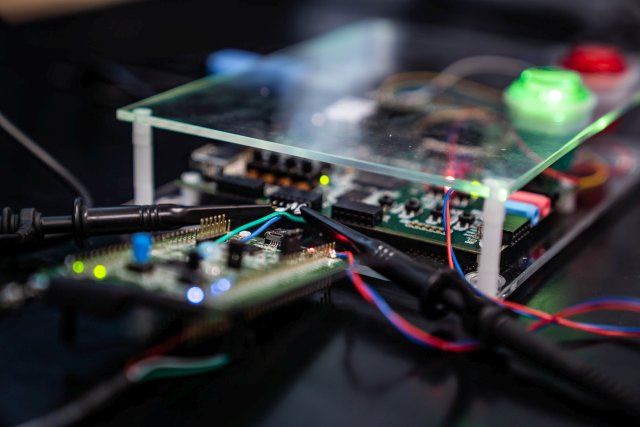

Für ein umfassendes, unabhängiges Testangebot zur Evaluation der Sicherheit von vernetzten und eingebetteten Systemen sowie von Hard- und Software-Produkten verfügt das Fraunhofer AISEC über moderne Testlabore zur Durchführung von Sicherheits-, Compliance- und Interoperabilitätstests.

Fraunhofer-Institut für Angewandte und Integrierte Sicherheit

Fraunhofer-Institut für Angewandte und Integrierte Sicherheit